IEC 61508 – Funktionale Sicherheit generisch & pragmatisch ?

Die IEC 61508 ist quasi die geschriebene generische Grundlage vieler Safety-Normen oder Standards. Es handelt sich um eine „nicht harmonisierte“ branchenübergreifende Richtlinie für sicherheitsgerichtete Systeme, was Sie daher besonders macht. Funktionale Sicherheit nach IEC 61508 pragmatisch zu erklären ist fast unmöglich. Beginnen wir mit dem Titel:

IEC 61508: Funktionale Sicherheit sicherheitsbezogener elektrischer/elektronischer/programmierbarer elektronischer Systeme

Die Teile 1 bis 4 sind normativ, Teile 5 bis 7 sind informativ zu betrachten. Insgesamt sind mehr als 500 Seiten teils stark untereinander in referenzierenden Bezug, welches die Verständlichkeit stark erschwert. Von einem schnellen durchlesen, studieren und anwenden ist abzuraten. Wenn diese Norm zum Einsatz kommt, handelt es sich meist um eine Entwicklung eines sicherheitsgerichteten Systems ohne harmonisierende Normgrundlage im Kontext einer Zertifizierung durch einen „certified body“ unter dem Dach der Maschinenrichtlinie. Was dies genau bedeutet und welche rechtlichen Risiken bei Nichtanwendung bestehen könnten, habe ich teilweise in den Safety Basics erläutert.

Der normative Kern

Die Normativen Teile der IEC 61508 beschreiben in Teil 1 u.a. das Sicherheitsmanagement, den Sicherheitslebenszyklus, die Dokumentation und die Validierungs- und Verifikationsaktivitäten (V&V), in Teil 2 die Systemebene mit der Hardware sowie in Teil 3 die Software:

- IEC 61508 Teil 1: Allgemeine Anforderungen

- IEC 61508 Teil 2: Anforderungen an sicherheitsbezogene elektrische/elektronische/programmierbar elektronische Systeme

- IEC 61508 Teil 3: Anforderungen an Software

- IEC 61508 Teil 4: Begriffe und Abkürzungen

Teil 6 ist eine Anwendungsrichtlinie und diese beschreibt, wie Teil 2 und Teil 3 anzuwenden sind. Teil 5 zeigt Beispiele zur Ermittlung des Sicherheitsintegritätslevels gemäß Teil 1 und Teil 7 gibt in drei Anhängen einen Überblick über die gängigen Maßnahmen und Verfahren zur Beherrschung zufälliger Hardwarefehler (Anhang A), zur Vermeidung systematischer Ausfälle (Anhang B) sowie zum Erreichen der Sicherheitsintegrität der Software (Anhang C).

Das Prozessmodell

Prozesstechnisch bildet die IEC 61508 eine Art „Framework“ in Kontext eines produktspezifischen Lebenszyklusmodells nach V-Modell-Manier. Einfacher ausgedrückt, von der Idee bis zur Entsorgung des Produktes ist eine vollständige Betrachtung erforderlich. Bereits mit der funktionalen Beschreibung beginnt der Sicherheitslebenszyklus. Damit beginnt auch das V-Modell-Vorgehen, welches das Prinzip „erst denken und planen, dann strukturiert, koordiniert und dokumentiert handeln“ erzwingt. Eine agile Entwicklung ist daher nur in Teilphasen brauchbar, wie es in der Softwareentwicklung (s. Teil 3) von mir etwas ausführlicher beschrieben ist.

Funktionale Sicherheit – IEC 61508 – pragmatisch einsteigen

Empfehlenswert ist der pragmatische Einstieg in die IEC 61508, wenn ein SIL bereits vorhanden ist, wie folgt:

- IEC 61508 Teil 2 Anhang A und B für Vorschläge zu Maßnahmen zur Beherrschung von zufälligen Hardwarefehlern und systematischen Fehlern in den verschiedenen Entwicklungsphasen

- IEC 61508 Teil 3 Anhang A und B für Maßnahmen für die Entwicklung sicherheitskritischer Software

- IEC 61508 Teil 7 Beschreibung zur Umsetzung dieser Maßnahmen und Verfahren

Generell ist es für Pragmatiker des Maschinenbausektors oder dem Automobilsektor empfehlenswert über sogenannte Sektornormen wie die ISO 13849 – Funktionale Sicherheit für Maschinen oder die ISO 26262 – Funktionale Sicherheit für Straßenfahrzeuge in das Thema einzusteigen. Sektorspezifische Eigenheiten wie z.B. die verteilte Entwicklung im Automobilzulieferbereich werden umfangreicher berücksichtigt als in der generischen Grundsicherheitsnorm IEC 61508. Für den fundierten Einstieg empfehle ich den Gesamtsicherheitslebenszyklus nach IEC 61508 Teil 1.

Oft wird fälschlicherweise von Pragmatismus bei Anwendung der Normen zur Funktionalen Sicherheit gesprochen, mit dem Wunsch bei minimalen Ressourceneinsatz eine Konformität zur Norm und damit Zertifizierungserfolg zu erlangen.

Notwendige und wirtschaftliche Risikominderung ist Pragmatismus

Die Sicherheitsgrundnorm beschreibt in Teil 4, Abschnitt 3.5.18 den Begriff der notwendigen Risikominderung, als die Minderung des Risikos, die erreicht werden muss, um das tolerierbare Risiko für eine bestimmte Situation zu erreichen. Dieses tolerierbare Risiko wird ermittelt durch Faktoren wie Schadensschwere, Häufigkeit und Dauer der Einwirkung innerhalb der Gefahren- und Risikoanalyse (G&R). Insofern besteht also keine Option zu dieser Art von Pragmatismus, sondern es besteht vielmehr ein risikobasiertes Mindestmaß, welches die Entwicklungsaufwände vorgibt. Oft werden Fehler bereits in der G&R durch Unwissenheit im Umgang mit Gefahren, Risiken und deren Bewertung gemacht. Dies fälschlicherweise oft zu konservativ und damit unötigerweise kostenintensiv. Funktionale Sicherheit nach 61508 pragmatisch zu erreichen ist daher nicht notwendig.

Das Management der Funktionalen Sicherheit

In IEC 61508 Teil 1 Abschnitt 6 wird gefordert, dass Verantwortlichkeiten festgelegt werden müssen für den Sicherheitslebenszyklus (SLC) des Systems bzw. dessen Teilphasen und Abschnitte für die Ebene des Gesamtsystems, der Software und Hardware, sofern erforderlich. Eine genaue Tätigkeitsbeschreibung und Zuweisung an die verantwortlichen Personen ist eine Grundvorrausetzung für bewusstes und effektives Handeln zum Erhalt und Ereichen der funktionalen Sicherheit.

Verantwortung kann nur durch Identifikation mit den erforderlichen Aufgaben und Anforderungen wahrgenommen werden. Dies bedingt Autorität.

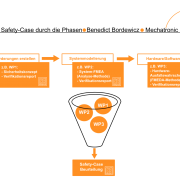

Ein System braucht einen Verantwortlichen für die Lebensphasen und einen Koordinator für die Ausführung der sicherheitsbezogenen Tätigkeiten in den Phasen. Sofern eine verteilte Entwicklung stattfindet, sind auch hier Verantwortliche zu benennen und eine klare Abgrenzung der Phasen und Arbeitsprodukte vorzunehmen. Am Projektende muss durch eine Person oder ein kleiner Personenkreis aufgezeigt werden können, wie die Anforderungen und Ziele der IEC 61508 erreicht wurden.

Eine Koordination der Beurteilung zur Funktionalen Sicherheit durch externe Berater und Gutachter, dessen Ergebnisse zur Integration in die Dokumente sowie die phasenspezifische Unterscheidung zwischen Autor und Tester/Prüfer oder Validierer ist durch das FuSi-Management sicherzustellen.

Anforderungen an das Management

Folgende Anforderungen werden an das Management der Funktionalen Sicherheit gestellt:

- Festlegung von Strategien und Vorgehensweisen zum systematischen Erreichen der funktionalen Sicherheit, sowie deren Ausführungsqualität (Prozessreifegradmodelle wie z.B. SPICE)

- Identifizierung und Mitteilung der Verantwortlichkeiten in den Phasen und Ebenen (Gesamtsystem, HW, SW) der Sicherheitslebenzyklen inbesondere im Hinblick auf Personen zur Beurteilung und Verifikation der Funktionalen Sicherheit und Sicherheitsüberwachungsorgane

- Sicherstellung und Aufbau von Kompetenz und Qualifikation der beteiligten verantwortlichen und ausführenden Personen der Phasen und Ebenen entsprechend im Sicherheitslebenszyklus (Personalentwicklungsplan)

- Verfahren zur Kommunikation und Informationsaustausch zwischen Parteien (Dokumentenmanagement und Bereitstellung über ein Managementsystem) wie zum Beispiel Zulieferer

- Sicherstellung von Mindeststandards beim Zulieferer / Dienstleister

- Tracking und Änderungsmanagement von sicherheitsrelevanten Empfehlungen (Impactanalyse) aus:

- der Gefahren- und Risikoanalyse

- Verifikationstätigkeiten

- Validierungstätigkeiten

- Beurteilung der funktionalen Sicherheit

- Konfigurationsmanagement

- Zwischenfällen

- Minimierung der Auftrittswahrscheinlichkeit nach Sicherheitsvorfällen/Zwischenfällen durch Analyse und Handlungsempfehlung

- Festlegung der Häufigkeit, dem Unabhängigkeitsgrad des Auditors sowie die Dokumentation und Sicherstellung möglicher Folgetätigkeiten für wiederkehrende Audits

- Planung und Ausführung von Modifikationsverfahren (Zustimmung und Ermächtigung) der sicherheitsbezogenen Systeme

- Festlegen von Verfahren zur Bewahrung von Informationen im Hinblick auf Gefährdungen, Sicherheitsvorfälle, Sicherheitsfunktionen und sicherheitsbezogenen Systemen (z.B. Ereignisspeicher)

- Training und Informationen für Notfalldienste (Vgl. ISO 26262 mit der elektronischen Fahrzeugkarte, welche die Position der Energiespeicher (Batterie) im Fahrzeug aufzeigt)

- Festlegen des Konfigurationsmanagements im Hinblick auf:

- die Vermeidung des Betriebs sicherheitsrelevanter Systeme mit nicht zugelassen Komponenten

- die eindeutige Identifikation aller Bestandteile eines Systems oder Objektes (Bsp. HW-Revision mit SW-Version oder Release)

- Zeitpunkte festlegen innerhalb der Phasen, in der eine formale Konfigurationskontrolle stattfinden muss

Wer ist der richtige Kandidat für den FuSi-Manager ?

In der Regel ist ein interner FuSi-Manager mit diesen Aufgaben betraut. Dieser sollte durchsetzungsfähig und jederzeit handlungsfähig sein. Falls in Phasen des Sicherheitslebenszyklus unterschiedliche Personen diese Verantwortung abschnittsweise und/oder unterschiedlichen Ebenen tragen, so müssen diese Personen alle Management- und technischen Tätigkeiten (s. Auflistung oben) zum Erreichen, Nachweis und zur Erhaltung der Funktionalen Sicherheit planen/festlegen. Schließlich ist im Kern die Konsistenz aller Maßnahmen zum Erreichen und Erhalt der Funktionalen Sicherheit und damit die Konformität sicherzustellen.

Wenn ein FuSi-Manager im Projekt unplanmäßig ausscheidet, ist dies ein schlechtes Zeichen für die Sicherheitskultur

Insbesondere muss das FuSi-Management sicherstellen, dass die Beurteilung zur Funktionalen Sicherheit nach Teil 1, Abschnitt 8 durch Personen erfolgt mit folgenden Eigenschaften:

- Unabhängigkeit

- konkreten Aufgabenbereich

- Beständigkeit (Proaktiver Wechsel mit Übergabe und ausreichend Einarbeitungszeit)

- Durchsetzungsfähigkeit

Die erforderliche Unabhängigkeit

Der Grad der minimalen Unabhängigkeit ist abhängig von:

- der Schwere der Auswirkungen bei Ausfall aller Maßnahmen zur Gesamtsicherheit im Hinblick auf Personen mit Beurteilungstätigkeiten in den Planungsphasen, insbesondere in der Konzeptphase

- dem erforderlichen Sicherheitsintegritätslevel der Sicherheitsfunktion für Personen, mit Beurteilungstätigkeiten in der Spezifikation und Realisierung des sicherheitsbezogenen E/E/PE-Systems

- Komplexität, Erfahrung und Neuigkeit im Hinblick auf die verwendete Technologie

Dabei sind die Stufen der minimalen Unabhängigkeit durch folgende Subjekte festgelegt:

- Person (nicht eigebunden in Tätigkeiten der Entwicklungsphase einer Ebene (Konzeption/Planung, System, Hardware, Software), welche Gegenstand der Beurteilung oder Validierung ist)

- Abteilung (getrennte Abteilung ohne Verbindung zur anderen Abteilung)

- Organisation (Trennung in Management und Mittel (finanziell und ressourcentechnisch))